Vos clients ne peuvent plus de se connecter ? Votre site ne répond plus ou un tas de pages inconnues vient de faire son apparition sur celui-ci ? Quotidiennement, des milliers de sites se font pirater, notamment à cause d’une certaine négligence par rapport aux mesures primaires de sécurité.

C’est pourquoi, nous avons décidé de vous épauler sur la désinfection, autrement dit le nettoyage des « indésirables » de votre site WordPress. En effet, la désinfection manuelle d’un site WordPress est une tâche complexe, surtout lorsque le site est compromis par des malwares (programmes malveillants) ou d’autres vulnérabilités de sécurité. Pour garantir un processus de nettoyage efficace et sûr, il conviendra d’opter pour une approche méthodologique et et de prendre des précautions pour éviter toute propagation de l’infection.

Voici un guide détaillé sur la manière de désinfecter manuellement un site WordPress, coécrit avec Sébastien Schaffhauser, expert en cybersécurité. Chaque étape est à suivre à la lettre !

1. Rapatriement via FileZilla dans une machine virtuelle

Pourquoi utiliser une machine virtuelle ?

L’utilisation d’une machine virtuelle (VM) pour le rapatriement et l’analyse des fichiers du site infecté offre un environnement isolé qui minimise le risque de contamination de votre système principal.

Les machines virtuelles, comme FileZilla peuvent être configurées avec des outils détection et de suppression de malwares, et peuvent être réinitialisées facilement, ce qui les rend idéales pour tester et nettoyer des fichiers infectés sans compromettre la sécurité de votre système d’exploitation principal.

Étapes à suivre :

- Configurer une VM avec un système d’exploitation sécurisé.( privilègier Linux, mais Windows fait aussi l’affaire)

- Utiliser FileZilla ou un autre client FTP pour rapatrier tous les fichiers du site WordPress depuis le serveur de production vers la VM.

- Injecter le contenu de votre base de données

2. Activation du mode maintenance WordPress

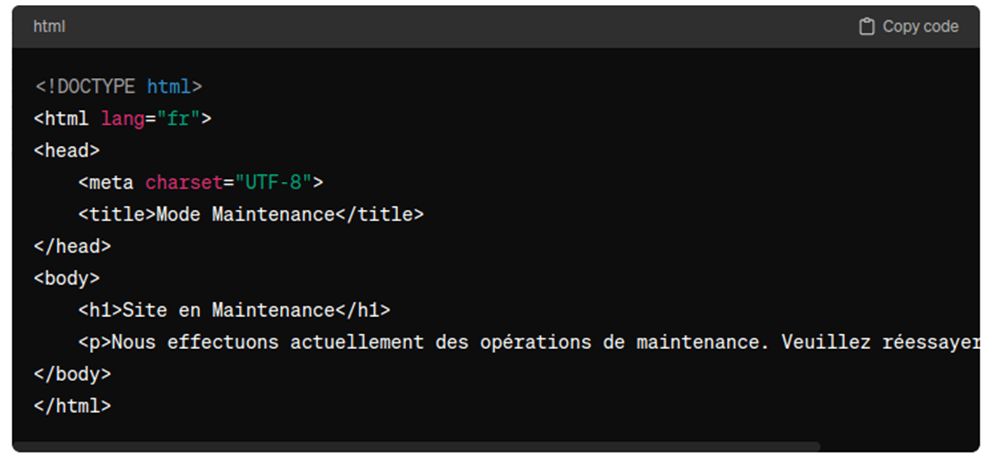

Pour activer le mode maintenance, vous pouvez créer un fichier .maintenance simple à placer à la racine de votre site WordPress. Voici un exemple de code HTML basique à inclure dans ce fichier :

Ce fichier informera les visiteurs que le site est en maintenance, tout en vous permettant de travailler sur la désinfection sans exposer les utilisateurs à d’éventuels malwares.

Le résultat à obtenir doit ressembler à :

Pourquoi vraiment activer la maintenance sur son site en cas d’attaques ?

Mettre son site WordPress en maintenance, lorsqu’il est infecté par un malware est la première mesure de sécurité à respecter. Premièrement, cela prévient la propagation du malware aux visiteurs, protégeant ainsi leur sécurité numérique et préservant la réputation en ligne du site. En isolant l’infection, on évite sa diffusion à d’autres parties du serveur ou à d’autres fichiers, ce qui est vital pour contenir le problème efficacement.

La mise en maintenance permet également aux administrateurs du site de procéder à des sauvegardes sûres avant le nettoyage, essentielles pour ne pas perdre d’informations précieuses tout en évitant la propagation de l’infection. Cette étape est fondamentale pour préserver l’intégrité des données et prévenir leur corruption ou perte. Stopper temporairement l’accès au site donne le temps nécessaire pour évaluer l’ampleur de l’infection et, si nécessaire, préparer une communication adéquate à l’intention des utilisateurs affectés. Cela répond ainsi aux obligations légales de notification en cas de fuites de données.

La période de maintenance est également l’occasion d’analyser l’origine de l’infection et d’évaluer l’étendue des dégâts. Cela permet d’appliquer des correctifs spécifiques et de mettre en place des mesures de sécurité renforcées pour prévenir de futures infections. S’assurer que le site est totalement purgé du malware avant sa réouverture est indispensable pour réduire le risque de réinfection, garantissant ainsi la sécurité des données utilisateur à long terme.

3. Comparaison et remplacement des fichiers WordPress

WP-admin et WP-includes.

Ces dossiers contiennent les fichiers core de WordPress et sont rarement modifiés par les utilisateurs. Pour s’assurer qu’ils ne sont pas infectés :

- Téléchargez une copie et propre de WordPress depuis le site officiel. (jusqu’ici, c’est facile !)

- Comparez les fichiers et dossiers de votre installation avec ceux de la version téléchargée. Là, ça se corse !,

Pour comparer les données de votre site WordPress avec une version propre, commencez par télécharger la dernière version de WordPress depuis le site officiel et extrayez-la dans un dossier sur votre ordinateur. - Utilisez ensuite des outils de comparaison de fichiers tels que WinMerge, ou Meld, qui permettent de comparer visuellement les fichiers et dossiers de votre site avec ceux de la version téléchargée. Ces outils mettront en évidence les fichiers modifiés, supplémentaires ou manquants. Vous gagnerez surtout un temps fou dans le comparatif, plutôt que de vérifier des milliers de fichiers, dossiers, à la main !

- Concentrez-vous particulièrement sur les différences dans les dossiers

wp-adminetwp-includes, et faites attention aux fichiers supplémentaires dans votre installation actuelle qui pourraient être malveillants. - Écrasez les dossiers wp-admin et wp-includes sur votre site avec ceux de l’installation propre.

4. Vérification de WP-Content

Le dossier wp-content est plus susceptible de contenir des fichiers malveillants car il inclut les thèmes, les plugins et les téléchargements. En effet, le dossier wp-content est particulièrement vulnérable aux fichiers malveillants en raison de plusieurs facteurs clés. Les thèmes et plugins, souvent développés par des tiers, peuvent renfermer des vulnérabilités de sécurité non découvertes ou non corrigées, offrant ainsi aux attaquants l’opportunité d’injecter des fichiers ou codes nuisibles. De plus, l’absence de mises à jour régulières pour ces composants augmente le risque d’exploitation de failles de sécurité existantes.

Parallèlement, le dossier wp-content sert de réceptacle pour les fichiers téléchargés par les utilisateurs, qui, potentiellement contaminés par des malwares, peuvent servir de vecteurs d’attaque pour compromettre davantage le site. Afin de procéder à la vérification, suivez ces ces étapes :

- Supprimez tous les dossiers de cache.

- Vérifiez le dossier plugins et uploads pour tout fichier suspect.

- Téléchargez des versions à jour de tous vos plugins et thèmes depuis des sources fiables, et remplacez les versions existantes.

5. Nettoyage de la base de données

Avant de démarrer cette étape : il faut toujours effectuer une sauvegarde de la base de données avant d’appliquer des modifications.

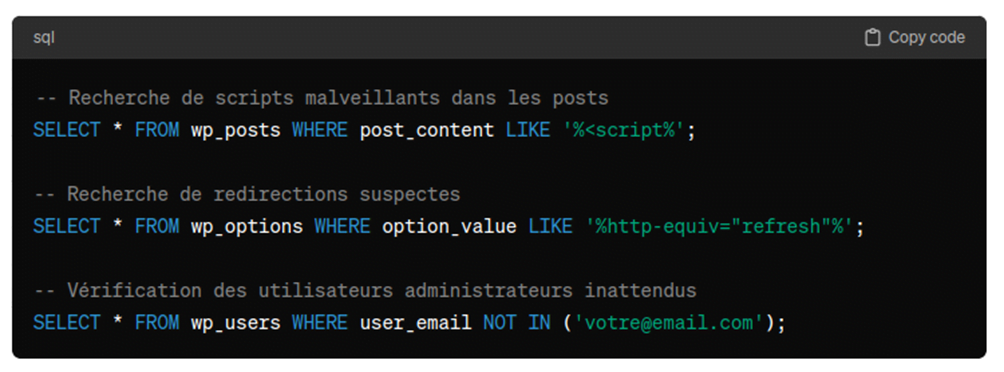

Les malwares peuvent également s’infiltrer dans votre base de données WordPress. Voici quelques requêtes SQL pour identifier les éventuelles infections :

6. Sécurisation post-nettoyage

Après avoir nettoyé le site, vous devez prendre des mesures pour renforcer sa sécurité et prévenir de futures infections.

Suivez les instructions ci-dessous :

Mise à jour de WordPress, des thèmes et des plugins : expliquer l’importance de maintenir à jour tous les composants du site pour éviter les vulnérabilités connues.

Configuration de pare-feu et de systèmes de détection d’intrusion (IDS) : introduction aux outils de pare-feu WordPress comme Wordfence ou Sucuri Security, et comment ils protègent contre les attaques.

Implémentation de protocoles de sécurité : l’utilisation de HTTPS via SSL/TLS pour sécuriser les données échangées entre le serveur et les visiteurs.

Sécurisation du fichier wp-config.php : conseils pour protéger ce fichier capital, incluant le déplacement hors du répertoire racine et la définition de permissions restrictives.

7. Stratégies de sauvegarde et de restauration

Une stratégie de sauvegarde robuste est essentielle pour récupérer rapidement un site après une attaque.

Fréquence des sauvegardes, utilisation de solutions automatisées, et stockage sécurisé des sauvegardes hors site. Sans une bonne recherche de vulnérabilité sur vos sauvegardes dans 80 % des cas votre sauvegarde sera aussi infecté.

Restauré vos fichiers après avoir changé l’intégralité de vos mots de passe.

8. Instaurer une culture de la sécurité informatique

Instaurer une culture de la sécurité informatique dans votre environnement numérique (site web, Windows, espace de stockage, VPN, etc.) est essentiel pour assurer une défense robuste contre les menaces croissantes en ligne. Cette approche proactive englobe l’adoption de comportements sécuritaires et la mise en place de politiques qui renforcent la protection des informations et des actifs numériques.

Utilisation de mots de passe uniques et complexes

Encouragez tous les utilisateurs de votre site, y compris les administrateurs et les éditeurs, à utiliser des mots de passe forts et uniques.

Mise en œuvre de l’authentification à deux facteurs (2FA)

Pour une couche supplémentaire de sécurité, mettez en place l’authentification à deux facteurs pour les connexions au tableau de bord WordPress.

Mises à jour régulières

Assurez-vous que WordPress, ainsi que tous les thèmes et plugins installés, sont toujours à jour.

Suppression des thèmes et plugins inutilisés

Les extensions non utilisées peuvent devenir des failles de sécurité si elles ne sont pas régulièrement mises à jour. Supprimez celles qui ne sont pas nécessaires.

HTTPS via SSL/TLS

Assurez-vous que votre site utilise HTTPS pour sécuriser toutes les communications entre le navigateur de l’utilisateur et votre serveur. Cela est particulièrement vrai pour les transactions en ligne et la protection des données de connexion.

Utilisation de connexions FTP sécurisées

Lorsque vous transférez des fichiers entre votre ordinateur et votre serveur, utilisez SFTP ou FTPS qui chiffrent la connexion pour éviter l’interception des données.

9. Obligation légale en cas de fuite de données sur votre site

Dans l’éventualité malheureuse d’une fuite de données, il convient d’agir rapidement et conformément à la législation en vigueur pour protéger non seulement les utilisateurs affectés mais aussi pour se conformer aux obligations légales.

Identifier et évaluer la fuite de données

Dès la découverte d’une violation de données, il est impératif d’identifier l’ampleur de la fuite et les données spécifiquement concernées. Cette étape initiale est indispensable pour comprendre l’impact de la violation et planifier la réponse appropriée.

Pourquoi faire faire appel à un professionnel ?

La complexité des obligations légales liées à une fuite de données recommande fortement de faire appel à un professionnel en cybersécurité et en droit du numérique. Ce professionnel, comme la société Webmaster67.fr pourra vous aider à :

Concevoir un dossier solide sur l’incident

Vous guider dans les mesures de remédiation. Assurer que toutes les communications et déclarations légales soient effectuées de manière appropriée et dans les délais requis.

Faire une déclaration à la CNIL

En France, la Commission Nationale de l’Informatique et des Libertés (CNIL) est l’autorité de référence pour la protection des données personnelles. Les organisations sont tenues de notifier la CNIL de toute violation de données dans les 72 heures suivant leur découverte, surtout si cette violation représente un risque pour les droits et libertés des individus concernés.

Site de la CNIL pour la déclaration : https://www.cnil.fr/fr/notifications-de-violations-de-donnees-personnelles

Respecter les législations locales et européennes

Si votre organisation opère dans l’Union européenne ou traite des données de résidents de l’UE, le Règlement Général sur la Protection des Données (GDPR) s’applique également. Le site de l’EDPB (European Data Protection Board) offre des directives sur la gestion et la notification des violations de données. En fonction de votre localisation géographique ou celle de vos utilisateurs, d’autres législations peuvent s’appliquer. Il est donc essentiel de consulter également les autorités locales de protection des données.